最近著名安全公司ESET發布安全報告,報告分析了其對一個超級蠕蟲Ebury的15年追蹤分析。在15年中該病毒持續感染了40萬台服務器,曾經在2011年(2009年)攻克了Linux內核維護站點kernelorg的至少四台服務器,獲取了最高權限,並獲取了其中的551個高級用戶的用戶名,並且脫庫了這551個用戶的密碼加密哈希字串,可能這些密碼中有一半可能已經被破解出來了,從2009年到2011年被發現和清除期間持續了2年時間。我們來一起學習一下這份報告的有意思的內容,詳細報告可評論索取。

Kernelorg淪陷記kernelorg感染事件在2011年被曝光,當時內核維護人員透露,攻擊者以某種方式設法獲取了對連接到該域的服務器的不受限制的系統訪問權限,致使系統上的448個高級用戶的用戶名和密碼被泄露。除了透露受損用戶帳戶的數量外,據Linux內核官方說辭,這次感染生時間不晚于2011年8月12日,並且在接下來的17天裏一直未被發現。在高級Linux開發人員的多台服務器和個人設備上安裝了一個名爲Phalanx的現成rootkit。修改了網絡內的服務器和最終用戶設備用于通過OpenSSH連接的文件。

根據,10年前(2014年)ESET曾經的分析,該次攻擊使用了Ebury惡意軟件感染的kernelorg服務器,該惡意軟件以惡意代碼庫的形式出現,安裝後會在OpenSSH中創建後門,爲攻擊者提供受感染主機上的遠程root shell,無需有效密碼。從2011年8月開始,在不到22個月的時間裏,Ebury的服務器數量就擴展到了2萬5000台。

這些服務器在被入侵時,其主要功能爲郵件服務器、域名服務器、鏡像和源代碼存儲庫。根據最新Ebury 15年總結報告,分析的結論kernelorg網絡的感染始于2009年,比之前認爲該域名受到威脅的時間(2011年)早了兩年。現在無法確定Ebury何時從每台服務器上刪除,但自從2011年被發現以來,其中兩台服務器很可能被入侵了長達兩年的時間,一台服務器被入侵了一年,另一台服務器被入侵了六個月。

2009年至2011年間,Ebury被安裝在至少四台屬于Linux基金會的服務器上。攻擊者還脫庫了服務器上的/etc/shadow文件,其中總共包含551個唯一的用戶名和散列密碼對。其中275個用戶(50%)的明文密碼可能已經被攻擊者破解獲得,其主要給通過使用已安裝的Ebury憑證竊取程序並通過暴力破解獲得的。

除了這四台Linux內核開發服務器外,還感染相關托管設施內的一台或多台服務器以及未命名的域名注冊商和網絡托管提供商。

報告稱,自2009年開始涉及的OpenSSH惡意軟件已感染超過40萬台服務器,其中絕大多數的服務器都爲Linux服務器,其中甚至包括除400台FreeBSD服務器、十幾台OpenBSD和SunOS服務器以及至少一台Mac。

15年持續,你我可能都收到過

ESET報告詳細介紹了自2014年第一次報告後,至今10年來的Ebury僵屍網絡的非凡影響力和力量。其持續感染的主機數量約爲40萬台。

雖然40萬已經是一個天文數字,但這還是一個15年折衷後的大概估算數字。15年了每個月都不斷有新服務器受到威脅,而一些服務器中可能被清理或者下線了,月度持續感染的數字最高達到7萬台,大概累積爲40萬。到2023年,還在線的累積感染台數爲11萬台。

攻擊方式ESET研究人員剛開始分析Ebury時,認爲其唯一的傳播方式只是簡單由于泄露SSH憑據而導致。通過在服務器和客戶端設備上設置後門OpenSSH文件,一台服務器的泄露將泄露用于訪問一台或多台新服務器的SSH憑據。Ebury的五種升級的傳播方式爲有:

撞庫;

從虛擬機管理程序(d0或宿主機)或容器擴展到所有子系統;

從托管供應商傳播到所有連接的服務器;

利用一些0-day漏洞,包括被稱爲Dirty COW漏洞以及管理主機設施控制Web面板(control-webpanel)漏洞。

利用對一台服務器的訪問權限來執行中間人攻擊,以竊取同一網絡中其他服務器的SSH憑據。

最著名攻擊方式莫過于Ebury利用其在數據中心內的肉雞,對同網絡段有高價值的服務器進行大規模AitM中間人攻擊,其攻擊步驟:

通過與目標系統安裝在同一子網中的Ebury來識別受感染的計算機。

ping目標後通過檢查ARP緩存來確認網絡分段。

安裝必要的工具,例如arpspoof。

執行arpspoof攔截網絡流量並建立iptables規則,將網絡流量重定向到旨在捕獲SSH憑據的操作員控制系統。

惡意軟件擴散的關鍵在于它能夠在幾乎任何類型的環境中成功傳播,包括大學、小型和大型企業、互聯網服務提供商、加密貨幣交易所、Tor出口節點、共享托管提供商和專用服務器提供商。例如,2019年,Ebury感染了“一家大型且受歡迎的美國域名注冊商和網絡托管提供商的基礎設施”。這一壯舉使攻擊者能夠訪問托管在未命名組織內的大約2500個物理服務器和60000個虛擬服務器的源代碼和憑據。

大規模擴散大多數ISP服務器由多個用戶共享以托管網站,帳戶總數超過150萬個。由于受感染的基礎設施運行的配置、操作系統和應用程序版本基本相同,因此攻擊者能夠大規模部署各種新添加的惡意軟件工具。去年ESET研究人員跟蹤了位于美國的一個AS(autonomous system)系統該系統由有限數量的專用和虛擬服務器租賃品牌使用,由于該AS系統使用單個服務器托管組織被攻陷,在該組織內運行的任何服務器上都感染了Ebury。

爲了驗證這個過程,研究人員從托管提供商那裏租用了一台虛擬服務器安裝了“蜜罐”系統,看看它是否會被感染。研究人員除了通過SSH登錄一次之外,沒有對服務器進行任何操作。一周之內,Ebury已經被安裝在了這台設備上,此後攻擊者每天連接到服務器以檢查任何新的SSH憑據並提供惡意軟件更新。去年,這家托管提供商總共有70000台服務器曾受到了Ebury的攻擊。

分析一個關鍵領域涉及從受感染的服務器中發現並更新新方法。這些方法包括竊取支付卡信息、竊取加密貨幣、流量重定向、發送垃圾郵件和竊取憑據。

添加的一些新工具包括:

一組用于不同目的的Apache HTTP服務器模塊,例如代理原始流量、從HTTP請求中竊取敏感信息以及將訪問者重定向到攻擊者控制的網站;

修改HTTP流量以執行重定向的內核模塊;

隱藏和允許惡意流量通過防火牆的工具;

用于在托管提供商的數據中心內執行AitM的腳本,用于攻擊特定目標。

檢查和預防ESET報告提供IP地址、文件哈希值和其他技術指標,管理員可以使用這些指標來確定他們是否已成爲Ebury的攻擊目標。

其中Ebury蠕蟲涉及的系統文件包括libkeyutils.so,及其變形

相關目錄爲[...]/lib/tls,該庫還調用了一系列的libns2.so文件。

可通過這些文件名對系統進行全文件查找,以檢查。

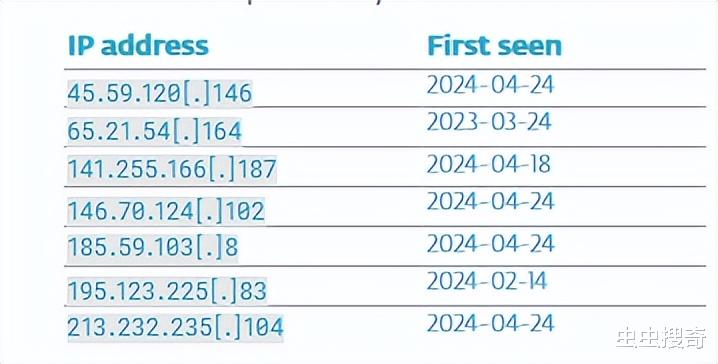

涉及的相關IP地址和DNS爲:

這些域名涉及的A記錄IP有:

POST請求上傳域名有:

涉及篡改的OpenSSH木馬版本:

涉及的一些木馬篡改的文件,文件名和哈希(SHA)字串爲(可以通過sha1sum計算文件校對):

另外相關的文件動態更新ESET已經在GitHub提供了倉庫(/eset/malware-ioc)提供。

報告最後建議用戶通過多重身份驗證(MFA) 來保護服務器。

這樣可以避免由于密碼的泄露導致的問題。MFA在SSH服務器環境部署還不是很方便,首先MFA要依賴于第三方PAM模塊,例如Google Authenticator PAM模塊,需要手動編譯配置SSH的認證模塊;

目前還沒有任何流行Linux發行版的默認支持了這一安全設置,但是一些大型網站比如GitHub已經強制用戶賬號使用PAM方式登陸,可以預計將來Linux發行版的默認安全認證中會添加這一功能。

另外,關于SSH安全蟲蟲之前的文章中曾多次建議過:

1、修改SSH默認端口(22)爲非常見的端口號。

2、通過硬件防火牆(雲安全組)限制SSH(已經其他危險端口)爲固定的安全IP(段),不直接暴露在公網中。

3、使用Iptable在系統層ACL軟防火牆限制,以確保端口不被暴露

4、禁止Root賬號可以通過SSH登陸

5、使用加密的用戶名+證書來進行SSH登陸,禁止用賬號密碼的方式登陸。

總結Ebury 15年來的不斷攻擊,並推出各種層出不窮的變化方式。即使是具有最高級技術kernelorg難免中標,還有號稱百堅不侵BSD服務器也有感染的。我們中很多人也都可能遇到過Linux服務器被攻擊的情況,可能也在這40萬台的受害中之列,鑒于Ebury惡意軟件還在繼續傳播並沒有任何停止的迹象,各種規模的組織都必須保持警惕。Ebury對Linux安全社區構成了嚴重的威脅和挑戰,截止目前沒有簡單的修複方法可以使Ebury失效,但可以采取一些緩解措施來最大程度地減少其傳播和影響。kernelorg都中標了,何況你我,還是不要掉以輕心爲妙!