勒索病毒,是一種新型電腦病毒,該類型病毒的目標性強,主要以郵件爲傳播方式。勒索病毒文件一旦被用戶點擊打開,會利用連接至黑客的C&C服務器,進而上傳本機信息並下載加密公鑰。然後,將加密公鑰寫入到注冊表中,遍曆本地所 有磁盤中的Office 文檔、圖片等文件,對這些文件進行格式篡改和加密;加密完成後,還會在桌面等明顯位置生成勒索提示文件,指導用戶去繳納贖金。該類型病毒可以導致重要文件無法讀取,關鍵數據被損壞,給用戶的正常工作帶來了極爲嚴重的影響。

勒索病毒的類型文件加密類勒索病毒

該類勒索病毒以RSA、AES等多種加密算法對用戶文件進行加密,並以此索要贖金,一旦感染,極難恢複文件。

數據竊取類勒索病毒

該類勒索病毒與文件加密類勒索病毒類似,通常采用多種加密算法加密用戶數據,一旦感染,同樣極難進行數據恢複,但在勒索環節,攻擊者通過甄別和竊取用戶重要數據,以公開重要數據脅迫用戶支付勒索贖金。

系統加密類勒索病毒

該類勒索病毒同樣通過各類加密算法對系統磁盤主引導記錄、卷引導記錄等進行加密,阻止用戶訪問磁盤,影響用戶設備的正常啓動和使用,並向用戶勒索贖金,甚至對全部磁盤數據進行加密,一旦感染,同樣難以進行數據恢複。

屏幕鎖定類勒索病毒

該類勒索病毒對用戶設備屏幕進行鎖定,通常以全屏形式呈現涵蓋勒索信息的圖像,導致用戶無法登錄和使用設備,或僞裝成系統出現藍屏錯誤等,進而勒索贖金,但該類勒索病毒未對用戶數據進行加密,具備數據恢複的可能。

傳播方式利用安全漏洞傳播

攻擊者利用弱口令、遠程代碼執行等網絡産品安全漏洞,攻擊入侵用戶內部網絡,獲取管理員權限,進而主動傳播勒索病毒。目前,攻擊者通常利用已公開且已發布補丁的漏洞,通過掃描發現未及時修補漏洞的設備,利用漏洞攻擊入侵並部署勒索病毒,實施勒索行爲。

利用釣魚郵件傳播

攻擊者將勒索病毒內嵌至釣魚郵件的文檔、圖片等附件中,或將勒索病毒惡意鏈接寫入釣魚郵件正文中,通過網絡釣魚攻擊傳播勒索病毒。一旦用戶打開郵件附件,或點擊惡意鏈接,勒索病毒將自動加載、安裝和運行,實現實施勒索病毒攻擊的目的。

利用網站挂馬傳播

攻擊者通過網絡攻擊網站,以在網站植入惡意代碼的方式挂馬,或通過主動搭建包含惡意代碼的網站,誘導用戶訪問網站並觸發惡意代碼,劫持用戶當前訪問頁至勒索病毒下載鏈接並執行,進而向用戶設備植入勒索病毒。

利用移動介質傳播

攻擊者通過隱藏U盤、移動硬盤等移動介質原有文件,創建與移動存儲介質盤符、圖標等相同的快捷方式,一旦用戶點擊,自動運行勒索病毒,或運行專門用于收集和回傳設備信息的木馬程序,便于未來實施針對性的勒索病毒攻擊行爲。

利用軟件供應鏈傳播

攻擊者利用軟件供應商與軟件用戶間的信任關系,通過攻擊入侵軟件供應商相關服務器設備,利用軟件供應鏈分發、更新等機制,在合法軟件正常傳播、升級等過程中,對合法軟件進行劫持或篡改,規避用戶網絡安全防護機制,傳播勒索病毒。

利用遠程桌面入侵傳播

攻擊者通常利用弱口令、暴力破解等方式獲取攻擊目標服務器遠程登錄用戶名和密碼,進而通過遠程桌面協議登錄服務器並植入勒索病毒。同時,攻擊者一旦成功登錄服務器,獲得服務器控制權限,可以服務器爲攻擊跳板,在用戶內部網絡進一步傳播勒索病毒。

攻擊流程探測偵察階段

(1)收集基礎信息。攻擊者通過主動掃描、網絡釣魚以及在暗網黑市購買等方式,收集攻擊目標的網絡信息、身份信息、主機信息、組織信息等,爲實施針對性、定向化的勒索病毒攻擊打下基礎。(2)發現攻擊入口。攻擊者通過漏洞掃描、網絡嗅探等方式,發現攻擊目標網絡和系統存在的安全隱患,形成網絡攻擊的突破口。此外,參照勒索病毒典型傳播方式,攻擊者同樣可利用網站挂馬、釣魚郵件等方式傳播勒索病毒。

攻擊入侵階段

(1)部署攻擊資源。根據發現的遠程桌面弱口令、在網信息系統漏洞等網絡攻擊突破口,部署相應的網絡攻擊資源,如MetaSploit、CobaltStrike、RDP Over Tor等網絡攻擊工具。(2)獲取訪問權限。采用合適的網絡攻擊工具,通過軟件供應鏈攻擊、遠程桌面入侵等方式,獲取攻擊目標網絡和系統的訪問權限,並通過使用特權賬戶、修改域策略設置等方式提升自身權限,攻擊入侵組織內部網絡。

病毒植入階段

(1)植入勒索病毒。攻擊者通過惡意腳本、動態鏈接庫 DLL 等部署勒索病毒,並劫持系統執行流程、修改注冊表、混淆文件信息等方式規避安全軟件檢測功能,確保勒索病毒成功植入並發揮作用。(2)擴大感染範圍。攻擊者在已經入侵內部網絡的情況下,通過實施內部魚叉式網絡釣魚、利用文件共享協議等方式在攻擊目標內部網絡橫向移動,或利用勒索病毒本身類蠕蟲的功能,進一步擴大勒索病毒感染範圍和攻擊影響。

實施勒索階段

(1)加密竊取數據。攻擊者通過運行勒索病毒,加密圖像 、視頻、音頻、文本等文件以及關鍵系統文件、磁盤引導記錄等,同時根據攻擊目標類型,回傳發現的敏感、重要的文件和數據,便于對攻擊目標進行勒索。(2)加載勒索信息。攻擊者通過加載勒索信息,脅迫攻擊目標支付勒索贖金。通常勒索信息包括通過暗網論壇與攻擊者的聯系方式、以加密貨幣支付贖金的錢包地址、支付贖金獲取解密工具的方式等。

爲什麽windows系統相對linux系統更容易遭受攻擊windows 本身漏洞多

Windows 使用者多,且用戶大部分爲非技術人員

Windows 管理員權限濫用

典型案例起亞美國遭 DoppelPaymer 勒索病毒攻擊,導致長時間 IT 系統中斷

2021年2月,起亞汽車美國公司(KMA)遭 DoppelPaymer 勒索病毒攻擊,要求起亞在兩到三周內支付 2000 萬美元的比特幣贖金(約合人民幣1.29億元),一旦延期支付,贖金將達到約 3000 萬美元(約合1.93億元)。攻擊者在其數據泄露網站稱,已經竊取起亞美國大量數據,起亞美國若未與之談判,將在兩到三周內公布數據。此次,勒索病毒攻擊導致起亞美國長時間 IT 系統中斷,影響其應用程序、電話服務、支付系統等。

宏碁遭 REvil 勒索病毒攻擊,攻擊團夥索要高額贖金

2021 年 3 月,中國台灣計算機制造商宏碁(Acer)遭 REvil 勒索病毒攻擊。REvil 勒索病毒團夥在其數據泄露網站公布遭竊取文件的圖片作爲證據,包括財務電子表格、銀行余額和銀行通信等,索要贖金 5000 萬美元(約合人民幣3.25億元),經談判如提前支付贖金,勒索病毒團夥可提供20%的贖金折扣,提供解密工具、漏洞報告,並刪除竊取到的文件。

美最大成品油管道運營商科洛尼爾遭暗面組織勒索病毒攻擊,嚴重影響美東海岸成品油供應

2021 年 5 月,美國最大成品油管道運營商科洛尼爾(Colonial Pipeline)公司遭暗面(arkside)勒索病毒攻擊,導致美國東部沿海主要城市輸送油氣的管道系統被迫下線,成品油供應中斷。科洛尼爾支付約500萬美元(約合人民幣3200萬元)的加密貨幣勒索贖金,獲得暗面組織提供的勒索病毒解密工具,但由于該工具恢複數據速度緩慢,科洛尼爾已采用備份數據進行系統恢複。

如何避免勒索全面摸清資産家底

收斂互聯網暴露面

開展風險隱患排查

嚴格訪問控制

備份重要數據

提升安全意識

全面摸清資産家底全面梳理本單位資産情況,建立完善、定期更新本單位資産台賬,明確資産歸屬責任主體,摸清資産底數。雲安全中心 > 資産中心

資産總覽:清楚的查看到阿裏雲賬號現有的資産分布情況

主機資産:通過資産指紋服務,獲取ECS信息,包括進程、中間件等

容器資産:容器資産收集,並標注是否存在風險

收斂互聯網暴露面及時下線停用系統,按照最小化原則,減少資産在互聯網上暴露,特別是避免重要業務系統、數據庫等核心信息系統在互聯網上暴露。雲安全中心 > 資産暴露分析資産暴露分析支持自動分析您的ECS服務器在互聯網上的暴露情況,可視化呈現ECS與互聯網的通信鏈路,並集中展示暴露在公網的ECS的漏洞信息,幫助您快速定位資産在互聯網上的異常暴露情況並提供相應漏洞的修複建議。

可以通過點擊【操作】列的【暴露詳情】查看資産暴露情況拓撲圖,針對暴露風險等級分爲綠(無)、灰(低)、橙(中)、紅(高),且單擊【連接線】之後,右側會顯示詳細的風險情況,您可以依據建議去手動處理該風險。

開展風險隱患排查定期開展漏洞隱患排查,針對采用的網絡産品,及時進行版本升級,第一時間修補漏洞,采用漏洞掃描設備和産品的,對漏洞掃描設備進行集中管理,建立完整、持續的漏洞發現和管理手段,定期開展巡檢,將供應鏈廠商産品,駐場人員等納入網絡安全管理範疇,定期開展供應鏈安全風險隱患排查。

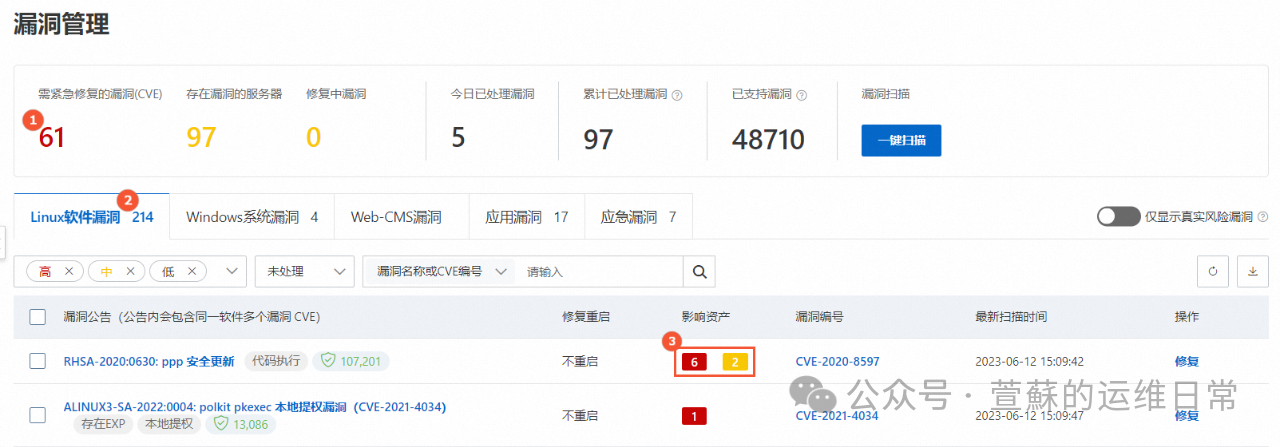

漏洞管理

系統默認是每天/兩天自動掃描一遍,也可以通過點擊【一鍵掃描】手動對服務進行漏洞掃描。掃描之後,單擊【操作】列的【修複】可一鍵進行修複,若修複按鈕爲灰色(官方不再維護),則需要登錄系統進行手動修複。

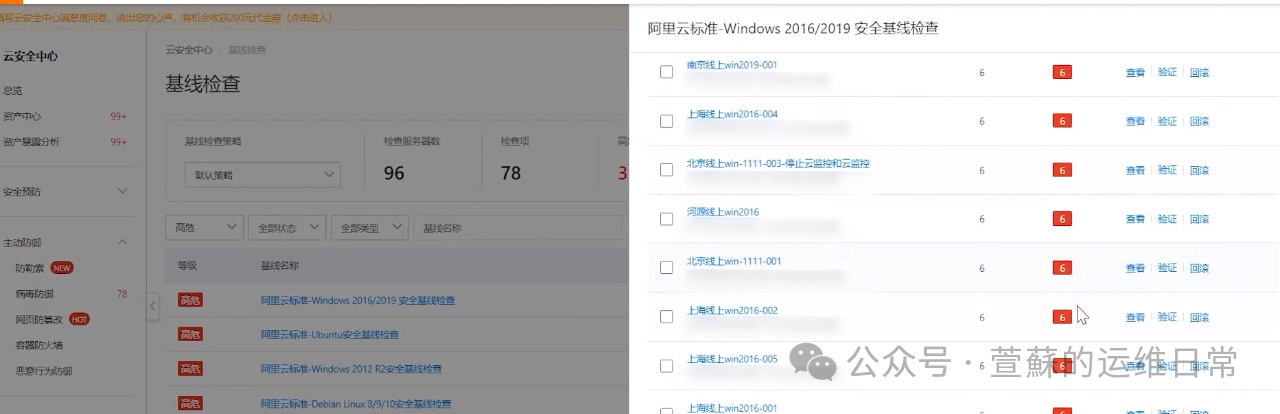

基線檢查病毒和黑客會利用服務器存在的安全配置缺陷入侵服務器盜取數據或是植入後門。基線檢查功能針對服務器操作系統、數據庫、軟件和容器的配置進行安全檢測,可以幫您加固系統安全,降低入侵風險並滿足等保安全合規要求。

基線檢查的策略分爲標准策略、默認策略、自定義策略,可通過右上角的【策略管理】進行添加、修改、刪除等操作。選擇對應的策略,點擊【立即檢查】,則會對服務器進行基線檢。

檢查完成之後,可直接查看檢查的結果,點擊【基線名稱】可以查看該檢查項的詳細信息,並且根據處理意見進行處理。處理完之後,可點擊【驗證】,查看是否處理成功,若處理完之後,業務存在異常,則可點擊【回滾】將數據恢複至處理前狀態。

病毒查殺用阿裏雲機器學習病毒查殺引擎和實時更新的病毒庫,提供豐富的系統掃描項,覆蓋持久化啓動項、活動進程、內核模塊、敏感目錄、SSH後門公鑰等系統薄弱模塊,可有效清理服務器的各類惡意威脅。

病毒類型:勒索病毒、挖礦程序、DDoS木馬、木馬程序、後門程序、惡意程序、高危程序、蠕蟲病毒、可疑程序及自變異木馬。

掃描項:活動進程、隱藏進程、Docker進程、內核模塊、已安裝程序、動態庫劫持、服務、計劃任務、開機自啓動項及敏感目錄。

應用防護應用防護主要針對HTTP/HTTPS的攻擊、跨站攻擊和SQL注入攻擊。使用RASP技術,在應用程序內部通過鈎子(Hook)關鍵函數,實時監測應用在運行時與其他系統的交互過程。當應用出現可疑行爲時,應用防護會根據當前上下文環境識別並阻斷攻擊,有效地爲您主機上的Web業務進程提供應用漏洞、0day漏洞和內存馬攻擊等防護能力。應用防護目前僅支持接入Java應用。當應用接入之後,可以通過登錄雲安全中心控制台 > 【防護配置】> 【應用防護】查看到對應的應用行爲分析,對于一些不正常的應用行爲,會進行告警。針對與web應用的防護,可以通過【web 應用防火牆】産品進行防護,可以有效的對web應用進行保護。

其他檢查雲平台配置檢查:針對雲産品的配置進行檢查,比如bucket防盜鏈配置、主賬號配置等。

AK泄露檢查:AK是及其重要的,若AK泄露,那麽將直接威脅到雲資源的安全,因AK可直接對雲資源進行管理。

惡意文件檢查SDK:通過調用SDK,針對服務器內文件進行掃描,也可以針對oss進行掃描

雲蜜罐:通過真實的攻擊,從而對系統的漏洞進行分析處理

防勒索雲安全中心針對勒索病毒提供服務器防勒索和數據庫防勒索兩大功能,解決服務器、數據庫被勒索病毒入侵的後顧之憂。雲安全中心爲提供逐層遞進的縱深式防禦體系。

實時防禦已知勒索病毒

基于阿裏雲的病毒庫,雲安全中心實時防禦已知的勒索病毒,避免文件被加密。

誘捕、攔截新型未知勒索病毒(需開啓【防勒索(誘餌捕獲)】功能)

通過設置目錄陷阱的方式放置誘餌,實時監控是否存在勒索病毒,針對于不正常的加密行爲,會立刻攔截,並進行通知管理者處理。

防勒索支持地域功能名稱區域支持的地域服務器防勒索中國內地華東1(杭州)、華東2(上海)、華東2金融雲(上海)華北1(青島)、華北2阿裏政務雲1(北京)、華北2(北京)、華北3(張家口)、華北5(呼和浩特)華南1(深圳)、華南1金融雲(深圳)西南1(成都)亞太印度尼西亞(雅加達)、澳大利亞(悉尼)、日本(東京)、印度(孟買)、馬來西亞(吉隆坡)、中國香港、新加坡、菲律賓(馬尼拉)歐洲與美洲美國(硅谷)、美國(弗吉尼亞)、德國(法蘭克福)、英國(倫敦)中東沙特(利雅得)數據庫防勒索中國內地華東1(杭州)、華東2(上海)華北2(北京)、華北3(張家口)、華北5(呼和浩特)華南1(深圳)西南1(成都)亞太中國香港嚴格訪問控制在軟件層面,應用程序可能需要訪問雲上資源,應用程序訪問雲上資源施通過AK進行訪問的,此時,建議使用ram的AK,且對ram用戶授予指定的權限,當ak泄露時,可縮小資源被損害的範圍。在運維層面,對于運維對服務器的管理,建議通過統一的堡壘機登錄,這樣保證了入口的唯一性及安全性。對于服務器需要合理的配置安全組(雲防火牆),建議只放開需要的端口,對于常用的端口建議修改成其他的,比如,3389,22,3306,1521,1433等常見默認端口。

備份重要數據雲盤快照可以手動對整塊雲盤進行創建快照的方式進行備份,也可以通過自定義快照策略,從而讓系統進行自動備份。

登錄【雲服務器管理控制台】,在左側點擊【快照】,在【快照】頁簽點擊【自動快照策略】,然後創建快照策略。在創建頁面,可以指定創建周期及時間(建議在業務低峰期)。創建完成之後,再關聯上需要按照此策略備份的雲盤即可。

可以使用oss對服務器內重要目錄/文件進行備份。

通過常用工具備份數據您可以使用OSS的ossutil工具的cp命令將ECS實例的數據上傳到OSS。

通過SDK上傳文件您可以通過SDK代碼上傳文件到OSS。

通過API上傳文件您可以調用PutObject接口上傳文件到OSS。

通過在線遷移服務備份數據

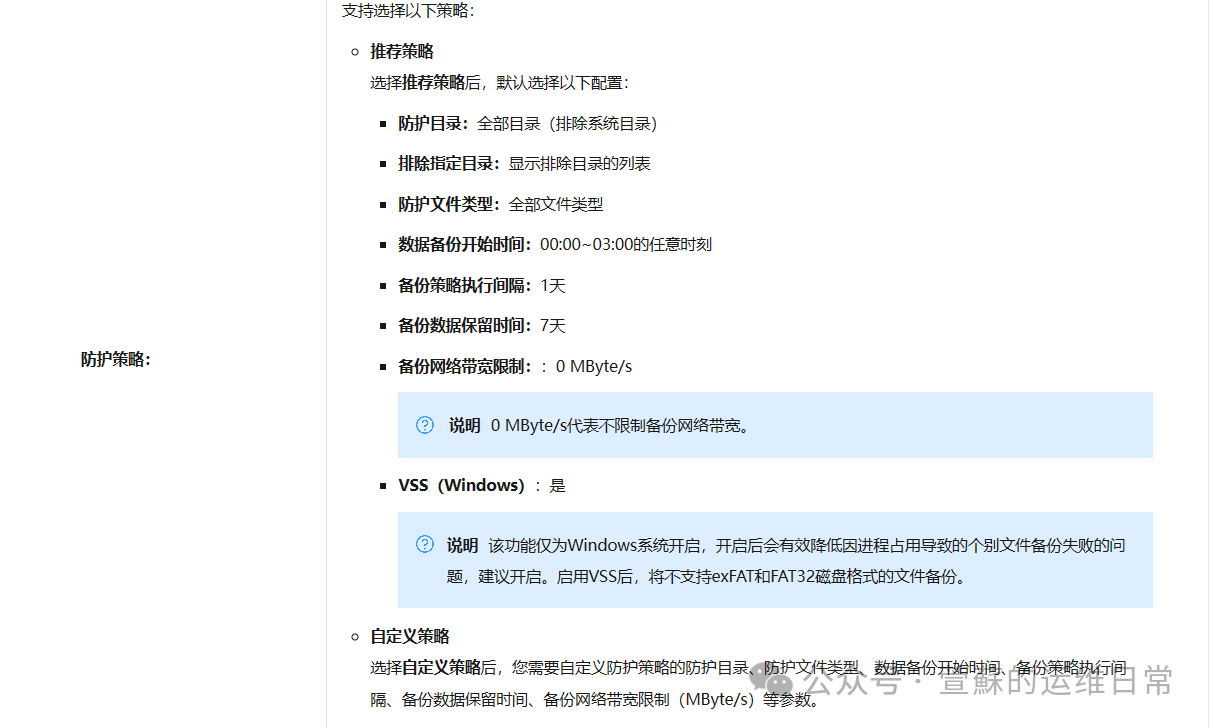

雲安全中心 > 防勒索可以通過創建防護策略,從而對服務器進行自動備份,防勒索主要是分爲兩部分,服務器防勒索和數據庫防勒索。

服務器防勒索登錄【雲安全中心管理控制台】>【主機防護】>【防勒索】,在【服務器防勒索】頁面下點擊【創建防護策略】,選擇對應的地域(防勒索接入點所在區域,要保證ecs和防勒索互通)和資産(ecs)

在進行策略配置時,可以指定防護的目錄,且指定防護周期(0.5、1、3、7),備份保留時長等相關信息。

服務器防勒索支持的操作系統版本系統支持的版本Windows7、8、10Windows Server2008 R2、2012、2012 R2、2016、2019、2022RHEL7.0、7.2、7.4、7.5、7.6、7.7、7.8、8.0、8.1、8.2CentOS6.5、6.9、7.2、7.3、7.4、7.5、7.6、7.7、7.8、7.9、8.2、8.3Ubuntu14.04、16.04、18.04、20.04SUSE Linux Enterprise Server11、12、15數據庫防勒索登錄【雲安全中心管理控制台】>【主機防護】>【防勒索】,在【數據庫防勒索】頁面下點擊【創建防護策略】,填寫好數據庫相關信息即可。全量備份和增量備份可以同時存在。

數據庫防勒索支持的數據庫版本和操作系統版本數據庫類型支持的數據庫的版本支持的操作系統的版本Oracle9iSUSE 9.3、SLES 9、CentOS 4.510gRHEL 9、CentOS 4.6、SUSE 11 SP4、RHEL 6.511gRHEL 6、CentOs 6.4、RHEL 6.5、CentOS 6.5、Oracle Enterprise Linux6.7、RHEL 7、Windows 2008 R2、Windows 2012 R212cWindows 2008 R2、RHEL 6.5、RHEL 6.5、RHEL 7.518cRHEL 7.0、Windows 2008 R219cOracle Enterprise Linux7.0Oracle RAC9iSUSE 9.3、RHEL10gWindows 2008 R211gWindows 2008 R2、Oracle Linux 6.4、RHEL 6.5、iSoft Server 3.012cCentOS 6、RHEL 6.5、Windows 2008 R2、CentOS 6.7、Oracle Enterprise Linux618cWindows 2008 R219cRHEL 7.6Oracle Data Guard11gCentOS 6.4、CentOS 6.5、RHEL 6、Windows 2008 R212cOracle Enterprise Linux6MySQL5.0RHEL 6.0 、RHEL 6.5 、Ubuntu 12.10、SLES 10、SUSE 11 SP4、Ubuntu 11.10、Neokylin 6.05.1RHEL 6.5、SUSE 11 SP4、RHEL 6.5、RHEL 6.05.4RHEL 6.5、SUSE 11 SP45.5Ubuntu 12.04、Ubuntu 14.04、Debian 7.8、Debian 8.3 、CentOS 6.0、RHEL 6.55.6RHEL 6.0、RHEL 6.5、Ubuntu 14.04 、CentOS 6.0、CentOS 7.25.7RHEL 6.0、RHEL 7.0 、CentOS 7.0、RHEL 6.5、Ubuntu 16.04、CentOS 7.2、RHEL 7.0、Neokylin 7.0SQL Server2005Windows 2008 R2 SP12008Windows 2008 R2、Windows 2008 R2 SP12008 R2Windows 2008 R22012Windows 2012 RC2014Windows 2008 R2 SP1、Windows 20162016(RTM)Windows 2012 R22017Windows 2012、Windows 20162019Windows 2016SQL Server Always On2012、2016、2017Windows 2012 R2提升安全意識以培訓、演練等形式提升勒索攻擊風險防範意識。

如:不點擊來源不明的郵件附件;打開郵件附件前進行安全查殺;不從不明網站下載軟件;不輕易運行腳本文件和可執行程序;不混用工作和私人外接設備;在工作設備與移動存儲設備外接時,關閉移動存儲設備自動播放功能並定期進行安全查殺。

如何應對勒索病毒利用備份數據恢複數據

根據遭受勒索攻擊影響相關設備數據備份的情況,綜合衡量恢複數據的時間成本和重要程度等因素,確認數據恢複範圍、順序及備份數據版本,利用備份數據進行數據恢複。若存在防勒索服務,則可以通過創建恢複任務,對已加密數據進行恢複。

及時處理

在發現已經中了勒索病毒之後,首先先使用病毒查殺、漏洞檢查、基線檢查等相關行爲,對系統進行全面的檢查、修複、處理。使用【雲安全中心 -攻擊分析 | 事件調查】功能,對這次“中毒”行爲進行分析,從而加強最資産的防護

攻擊分析:具備實時感知網絡中對資産的攻擊情況的能力,實時呈現攻擊者IP、來源、頻度、攻擊手段、被攻擊資産等信息,助力安全運營未雨綢缪,做好提前防禦。

事件調查:入侵調查的工作平台,以可視化調查黑客攻擊過程,定位攻擊源IP,分析入侵原因,助力您快速掌控入侵影響面,進行安全加固。

常用免費的安全軟件現在阿裏雲出了一個防勒索托管服務,有興趣的小夥伴可以到其官網查看。

AVG AntiVirus Free

Avast

AntiRansomware

kaspersky

問題反饋若對文中有任何的疑問,或者需要幫助可以通過以下方式進行反饋

直接進行評論或者單獨私聊

發送郵件到:mr_xuansu@163.com

更多內容請關注微信公衆號:萱蘇的運維日常